El gobierno de Estados Unidos publicó un informe tras analizar técnicas simples, como la suplantación de tarjetas SIM (SIM swapping), utilizadas por el grupo de extorsión Lapsus$ para violar la seguridad de decenas de organizaciones con una fuerte postura de seguridad.

El análisis de las operaciones del grupo comenzó en diciembre del año pasado, luego de una larga serie de incidentes atribuidos o reclamados por Lapsus$ después de filtrar datos propietarios de supuestas víctimas.

Entre las compañías de alto perfil impactadas por Lapsus$ se encuentran Microsoft, Cisco, Okta, Nvidia, T-Mobile, Samsung, Uber, Vodafone, Ubisoft y Globant.

Lapsus$ se describe como un grupo poco organizado formado principalmente por adolescentes, con miembros en el Reino Unido y Brasil, que actuaron entre 2021 y 2022 buscando notoriedad, ganancias financieras o simplemente por diversión. Sin embargo, también combinaron técnicas de diversa complejidad con “destellos de creatividad”.

La Junta de Revisión de Seguridad Cibernética del Departamento de Seguridad Nacional (DHS) finalizó su análisis y describió las tácticas y técnicas del grupo en un informe que también incluye recomendaciones para la industria.

“Lapsus$ empleó técnicas de bajo costo, bien conocidas y disponibles para otros actores de amenazas, revelando puntos débiles en nuestra infraestructura cibernética que podrían ser vulnerables a futuros ataques”, afirmó la Junta de Revisión de Seguridad Cibernética del Departamento de Seguridad Nacional.

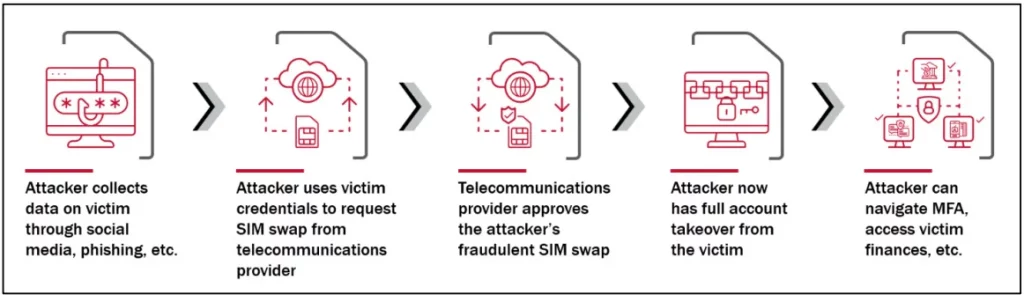

El grupo utilizó la suplantación de SIM para acceder a la red interna de una empresa objetivo y robar información confidencial, como código fuente, detalles sobre tecnología propietaria o documentos relacionados con el negocio y los clientes.

En un ataque de suplantación de SIM, el actor de la amenaza roba el número de teléfono de la víctima al transferirlo a una tarjeta SIM propiedad del atacante. El truco se basa en la ingeniería social o en un colaborador interno del proveedor de telefonía móvil de la víctima.

Con el control del número de teléfono de la víctima, el atacante puede recibir códigos efímeros basados en SMS para la autenticación de dos factores (2FA) requerida para iniciar sesión en varios servicios empresariales o violar redes corporativas.

En el caso de Lapsus$, algunos de los intercambios fraudulentos de SIM se realizaron directamente desde las herramientas de gestión de clientes del proveedor de telecomunicaciones después de secuestrar cuentas pertenecientes a empleados y contratistas.

Para obtener información confidencial sobre su víctima (nombre, número de teléfono, información de red propietaria del cliente), los miembros del grupo a veces utilizaron solicitudes de divulgación de emergencia fraudulentas (EDRs).

Un atacante puede crear una EDR falsa al hacerse pasar por un solicitante legítimo, como un agente de la ley, o al aplicar logotipos oficiales a la solicitud.

Lapsus$ también confió en informantes internos en las empresas objetivo, empleados o contratistas, para obtener credenciales, aprobar solicitudes de autenticación de múltiples factores (MFA) o utilizar el acceso interno para ayudar al actor de la amenaza.

“Tras ejecutar los intercambios fraudulentos de SIM, Lapsus$ se apoderó de cuentas en línea a través de flujos de trabajo de inicio de sesión y recuperación de cuentas que enviaban enlaces únicos o códigos de acceso MFA por SMS o llamadas telefónicas”, señaló la Junta de Revisión de Seguridad Cibernética del Departamento de Seguridad Nacional.

En un caso, Lapsus$ utilizó su acceso no autorizado a un proveedor de telecomunicaciones para intentar comprometer cuentas de teléfonos móviles conectadas a personal del FBI y del Departamento de Defensa.

El intento no tuvo éxito debido a la seguridad adicional implementada para esas cuentas.

Durante la investigación, los hallazgos de la CSRB revelaron que el grupo pagó hasta 20.000 dólares por semana para acceder a la plataforma de un proveedor de telecomunicaciones y realizar intercambios de SIM.

Aunque el FBI no tenía conocimiento de que Lapsus$ vendiera los datos que robaron o encontrara evidencia de que las víctimas pagaran rescates al grupo, la CSRB afirma que algunos expertos en seguridad “observaron a Lapsus$ extorsionando a organizaciones con algunas pagando rescates”.

Según los hallazgos de la CSRB, el grupo también explotó vulnerabilidades no parcheadas en Microsoft Active Directory para aumentar sus privilegios en la red de la víctima.

Se estima que Lapsus$ aprovechó problemas de seguridad de Active Directory en hasta el 60% de sus ataques, lo que demuestra que los miembros del grupo tenían las habilidades técnicas para moverse dentro de una red.

A pesar de que Lapsus$ se caracterizó por su eficacia, rapidez, creatividad y audacia, el grupo no siempre tuvo éxito en sus ataques. Fracasó en entornos que implementaron autenticación multifactorial (MFA) basada en aplicaciones o tokens.

Además, sistemas robustos de detección de intrusiones en la red y la identificación de actividad sospechosa en cuentas impidieron los ataques de Lapsus$. Donde se siguieron los procedimientos de respuesta a incidentes, el impacto fue “significativamente mitigado”, dice la CSRB en el informe.

A pesar de que investigadores y expertos en seguridad llevan años denunciando el uso de la autenticación basada en SMS como insegura, la Junta de Revisión de Seguridad Cibernética del DHS destaca que “la mayoría de las organizaciones no estaban preparadas para prevenir” los ataques de Lapsus$ u otros grupos que emplean tácticas similares.

Las recomendaciones de la Junta para prevenir que otros actores obtengan acceso no autorizado a una red interna incluyen:

- Transición a un entorno sin contraseñas con soluciones seguras de identidad y gestión de accesos, y descartar el SMS como método de autenticación en dos pasos.

- Priorizar esfuerzos para reducir la eficacia de la ingeniería social mediante capacidades de autenticación sólidas que sean resistentes al phishing MFA.

- Los proveedores de telecomunicaciones deben tratar los intercambios de SIM como acciones altamente privilegiadas que requieren una fuerte verificación de identidad y proporcionar opciones de bloqueo de cuentas para los consumidores.

- Fortalecer la supervisión y las actividades de aplicación de la Comisión Federal de Comunicaciones (FCC) y la Comisión Federal de Comercio (FTC).

- Planificar ataques cibernéticos disruptivos e invertir en prevención, respuesta y recuperación; adoptar un modelo de confianza cero y fortalecer las prácticas de autenticación.

- Construir resiliencia contra ataques de ingeniería social cuando se trata de Solicitudes de Divulgación de Emergencia (Datos).

- Las organizaciones deben aumentar la cooperación con las fuerzas del orden al informar incidentes con prontitud; el Gobierno de EE. UU. debe proporcionar “orientación clara y coherente sobre sus roles y responsabilidades relacionadas con incidentes cibernéticos”. Lapsus$ cayó en silencio desde septiembre de 2022, probablemente debido a investigaciones policiales que llevaron a la detención de varios miembros del grupo.

En marzo del año pasado, la Policía de la Ciudad de Londres anunció la detención de siete personas vinculadas a Lapsus$. Unos días después, el 1 de abril, se detuvo a dos más, un joven de 16 años y otro de 17 años.

En octubre, durante la Operación Dark Cloud, la Policía Federal Brasileña arrestó a una persona sospechosa de ser parte del grupo de extorsión Lapsus$, por violar los sistemas del Ministerio de Salud del país.

Fuente: Bleeping Computer